获取其他资源

- Microsoft 个人账号能成功授权

- Microsoft 365 账号可能无法成功授权

# 身份验证并且获取其他资源权限

$token = Get-MsalToken `

-ClientId 14308ef0-3c9c-4100-96ba-5d2d805cac0f `

-Scopes "Mail.Read Files.Read"

# 获取个人邮件

curl -Uri "https://graph.microsoft.com/v1.0/me/messages" `

-Headers @{"Authorization"="Bearer $($token.AccessToken)"}

# 获取个人文件

curl -Uri "https://graph.microsoft.com/v1.0/me/drive/root" `

-Headers @{"Authorization"="Bearer $($token.AccessToken)"}

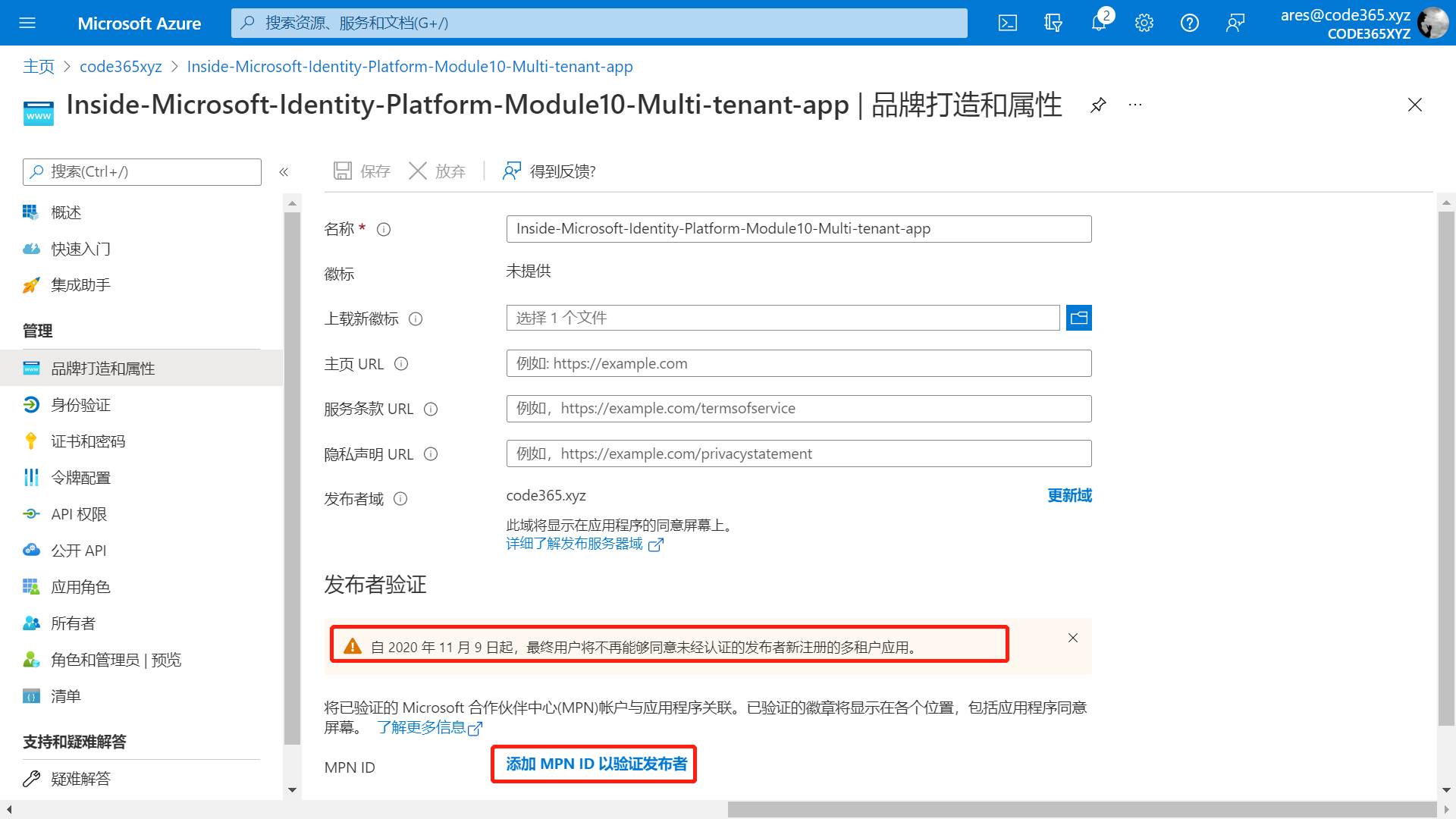

多租户应用设置(推荐完成发布者验证)

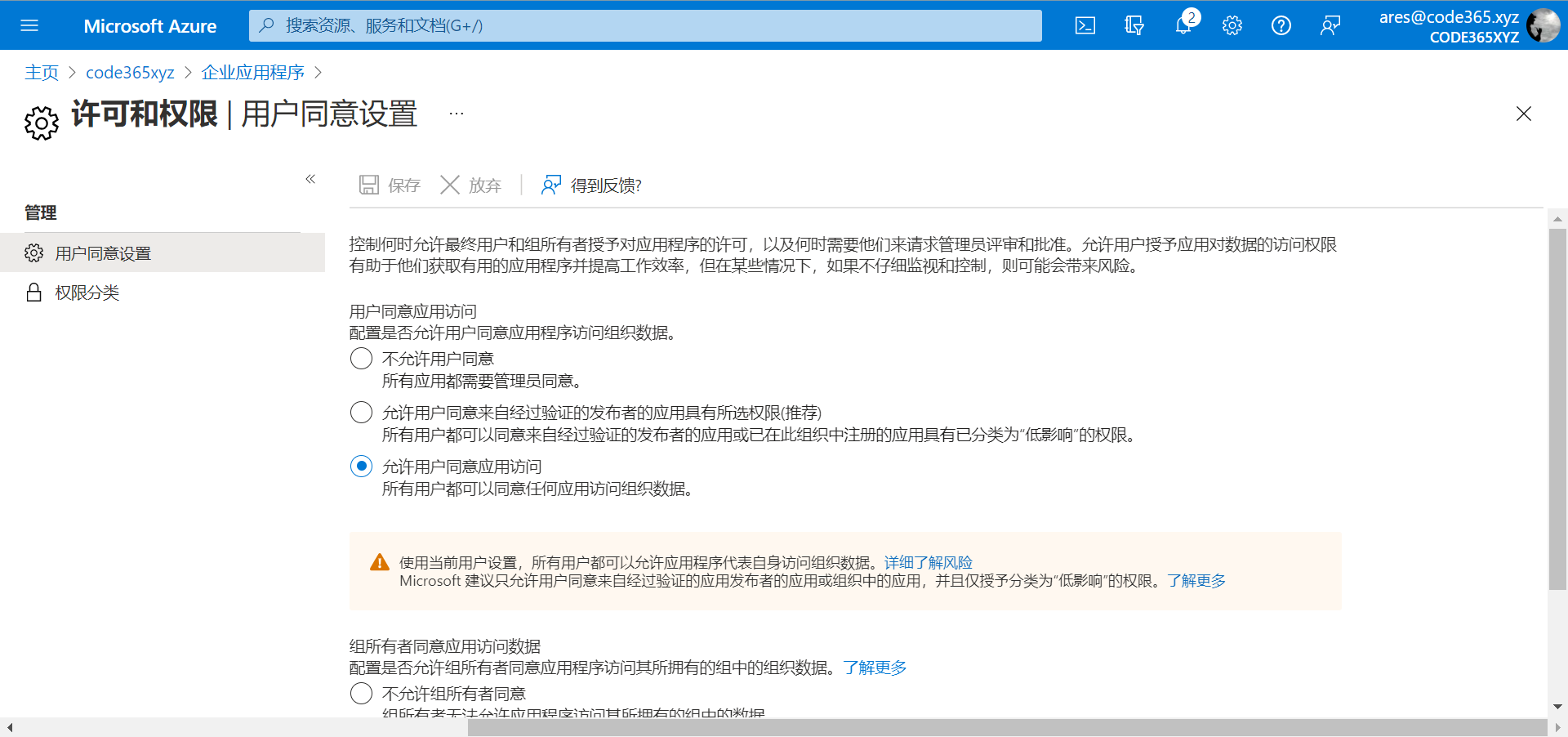

租户设置 (如果下面这样设置是可以的,但是存在一定的风险)

请求管理员同意

https://login.microsoftonline.com/ab7d3ddf-d9bf-465f-83dc-49833f69440f/v2.0/adminconsent?client_id=14308ef0-3c9c-4100-96ba-5d2d805cac0f&state=12345&redirect_uri=http://localhost&scope=Mail.Read Files.Read

国内版应用开发

- 门户 https://portal.azure.cn/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

- 登录(Authority) https://login.partner.microsoftonline.cn

- Microsoft Graph 端点地址 https://microsoftgraph.chinacloudapi.cn

国内版应用开发(使用PowerShell)

# 关于使用PowerShell,请参考第五讲结尾部分

Install-Module MSAL.PS -Scope CurrentUser

$app = New-MsalClientApplication `

-ClientId 2b183a93-03a2-46a3-bc06-4711e57d2caa `

-AzureCloudInstance AzureChina `

-Authority https://login.partner.microsoftonline.cn/2dce9a6e-6fe1-4dc8-ac10-f571cdefc583

Get-MsalToken `

-PublicClientApplication $app `

-Scopes "https://microsoftgraph.chinacloudapi.cn/.default"

自定义令牌

- 配置令牌属性

- 配置令牌生命有效期

自定义令牌属性

配置令牌生命周期

- 使用此功能需要 Azure AD Premium P1 许可证

- 默认是两小时。

Install-Module AzureADPreview

Connect-AzureAD -Confirm

# 创建一个策略

$policy = New-AzureADPolicy `

-Definition @('{"TokenLifetimePolicy":{"Version":1,"AccessTokenLifetime":"02:00:00"}}') `

-DisplayName "WebPolicyScenario" `

-IsOrganizationDefault $false -Type "TokenLifetimePolicy"

# 获取某个企业应用程序的引用

$sp = Get-AzureADServicePrincipal `

-Filter "DisplayName eq '<service principal display name>'"

# 为该应用程序指派该策略

Add-AzureADServicePrincipalPolicy `

-Id $sp.ObjectId `

-RefObjectId $policy.Id

课程反馈

你可以通过邮件 ares@xizhang.com 与我取得联系,也可以关注 code365xyz 这个微信公众号给我留言。

视频教程

点击这里 或扫码可以访问配套视频教程。

陈希章 2022年2月 于上海